Những điều cần biết về mã độc tống tiền mới Petya đang hoành hành

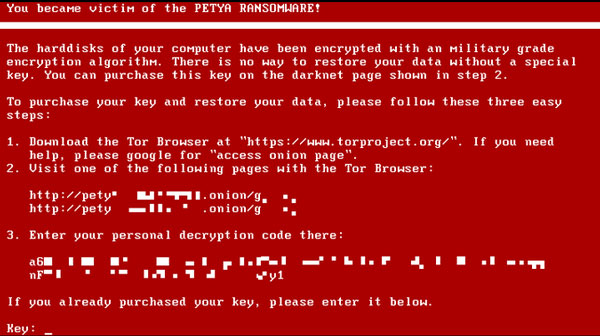

Thông điệp cảnh báo của Petya. (ảnh antoanthongtin.vn) |

Vào tháng 5/2017, một loại ransomware với tên gọi là WannaCry đã lan truyền khắp thế giới lây nhiễm hàng trăm nghìn máy tính và mã hóa các tệp tin người dùng nhằm mục đích đòi tiền chuộc thông qua hệ thống thanh toán bitcoin. Mã độc này được coi là một trong những mã độc nguy hại nhất ở thời điểm bấy giờ.

Tuy nhiên khi mã độc Petya xuất hiện, nó đã ảnh hưởng đến nhiều công ty và các tổ chức khác nhau gồm các cơ quan chính phủ, các công ty vận tải, tập đoàn dầu mỏ và thậm chí cả hệ thống của lò phản ứng hạt nhân Chernobyl của Ucraina. Mã độc này được các chuyên gia nghiên cứu cho rằng nhắm đến các mục tiêu là các hệ thống công nghiệp và vận tải tại các quốc gia phát triển và lây lan với tốc độ cực kỳ khủng khiếp. Các trường hợp ghi nhận đầu tiên chủ yếu xảy ra ở Ukraine, Liên bang Nga và Ba Lan. Đây là một loại mã độc “tống tiền”

Khi một máy tính bị nhiễm, chúng dễ dàng lây lan như một dịch bệnh qua các liên kết độc hại và ghi đè có chủ đích lên tập tin quản lý khởi động hệ thống của thiết bị (MBR) để khóa người dùng khởi động. Khi đó, dữ liệu của người dùng sẽ bị mã hóa và họ buộc phải trả một số tiền Bitcoin có giá trị tương đương 300 đô la để giải mã hệ thống bị lây nhiễm. Ví Bitcoin được liệt kê trong yêu cầu thanh toán của mã độc đã nhận được nhiều khoản thanh toán với số lượng khoảng 5.800 bảng Anh. Tuy nhiên, hệ thống email Posteo, nơi lưu trữ tài khoản mà các khoản thanh toán Bitcoin được yêu cầu gửi đến đã đóng địa chỉ được liệt kê nhằm tránh sự lợi dụng của kẻ tấn công. Điều này có nghĩa là những người đang cố liên lạc hoặc trả tiền cho những người đứng sau cuộc tấn công sẽ không thể thực hiện được.

Làm thế nào để bảo vệ bản thân khỏi các cuộc tấn công Ransomware

Phải làm gì ngay bây giờ? Một lần nữa, bạn hãy chắc chắn đã cài bản vá chống lại EternalBlue (MS17-010) và vô hiệu hóa giao thức chia sẻ tệp SMBv1 không an toàn, 30 năm tuổi trên các hệ thống và máy chủ Windows.

Cách làm: Gõ Turn Windows features vào Start Menu và kích chuột vào ô Turn Windows features on or off. Cuộn xuống SMB 1.0/CIFS File Sharing Support và bỏ chọn ô đó.

Vì Petya Ransomware cũng lợi dụng các công cụ WMIC và PSEXEC để lây nhiễm vào các máy tính Windows đã được vá đầy đủ, bạn cũng nên tắt WMIC (Windows Management Instrumentation Command-line).

Ngăn chặn lây nhiễm và Kill-Switch Petya

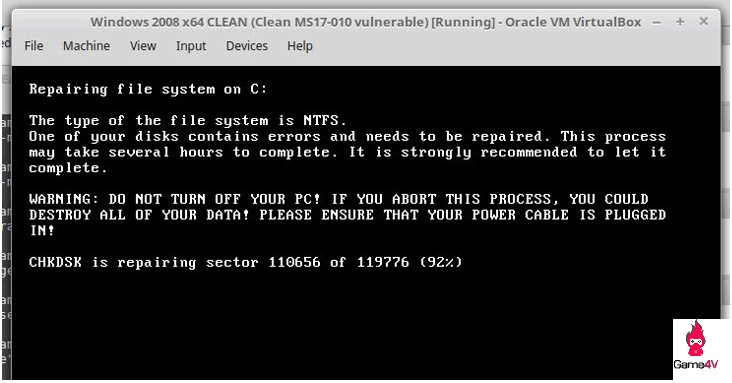

Các nhà nghiên cứu đã phát hiện ra Petya mã hóa hệ thống sau khi khởi động lại máy tính. Vì vậy, nếu máy tính/hệ thống bị nhiễm Petya và cố gắng khởi động lại thì bạn đừng bật nó lên, ngắt điện đi.

“Nếu máy khởi động lại và bạn thấy thông báo này, hãy tắt ngay lập tức! Đây là quá trình mã hóa, nếu bạn không bật nguồn, các tệp tin sẽ ổn”. HackerFantastic viết. “Sử dụng một đĩa LiveCD hoặc máy bên ngoài để phục hồi các tập tin”.

PT Security, một công ty an ninh mạng có trụ sở tại Anh và Amit Serper của Cybereason, đã phát hiện ra một công cụ Kill-Switch cho công cụ ransomware Petya. Theo một tweet, công ty đã khuyên người dùng tạo một tệp tin “ C:\Windows\perfc” và thiết lập nó là file read-only để ngăn ngừa nhiễm ransomware.

Các biện pháp phòng chống

Để bảo vệ mình trước bất kỳ sự lây nhiễm ransomware nào, bạn nên luôn cẩn thận trước các tệp và tài liệu không mong muốn được gửi qua email và không nên nhấp vào các liên kết bên trong trừ khi xác minh được nguồn đó là an toàn. Cần áp dụng các phiên bản cập nhật vá lỗi của Microsoft Windows cho các lỗi MS17-010 và CVE-2017-0199; Loại bỏ các giao thức kết nối thừa kế như SMBv1 trên mạng nội bộ; Vô hiệu hóa WMIC trên mạng nội bộ; Loại bỏ kết nối trên các cổng 135, 139, 445 trên tường lửa; Cập nhật các ứng dụng antivirus mới nhất.

Để đảm bảo an toàn cho những dữ liệu quý giá của bạn, hãy thực hiện sao lưu hệ thống và lưu chúng trên thiết bị lưu trữ bên ngoài không thường xuyên kết nối với máy tính.

Cuối cùng, hãy đảm bảo rằng bạn đang cài một bộ phần mềm chống virus hiệu quả và đáng tin cậy trên hệ thống của bạn và cập nhật nó thường xuyên. Quan trọng nhất là luôn duyệt Internet một cách an toàn.

TH